一般社員向けのEmotet(エモテット)対策

社内SOCや情報システム部向けは「Emotet(エモテット)関連情報の収集」で記載しました。

今回はパソコンに詳しくないであろう一般社員向けの対策を記載したいと思います。

「社員」としたのは社内のセキュリティルールや情報システム部があることを前提とした内容だからです。

そのため、家庭等の個人ユーザーには当てはまらない対策が記載されています。

目次

初めに

Emotetに限りませんが、年々攻撃側も巧妙になっており、不審ではないメールが届いたりしますので「気を付ける」だけで防ぐのは不可能です。

感染しないことが重要なのは変わりませんが、不可能である以上、「感染してもルールを順守したこと」も重要だと考えています。

感染しないことの注意喚起はよく見かけるのに対し、組織のルールを順守することは、あまり述べられることが無いのであえて記載しました。

対策

メール対策

「不審なメールは開かない」と言われまずが、不審とはなんでしょうか。

「日本語が変」とか、「日本語じゃない」「話が美味すぎる」などで気づく事はあるかもしれませんが、Emotetは盗んだメールの返信を装ったり、日本語も自然になっています。(私の方が日本語が怪しいかもしれません)

そういった状況から注意して防ぐのは困難ですので、実際のEmotetメールのサンプルを見て覚えておくのが重要だと考えます。

(「これ、○○で見たやつだ!」となるかもしれません)

JPCERT/CC

マルウェアEmotetの感染再拡大に関する注意喚起 (jpcert.or.jp)

「II. 確認しているEmotetの特徴/動向」に画像が載っています。

追記もされるのでたまに確認したり、メールを開く前に確認してみると良いです。

IPA

「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて:IPA 独立行政法人 情報処理推進機構

「攻撃メールとその手口」と「攻撃メールの文面の例」に画像があります。

文章は長いので読む気を無くすかもしれませんが、画像だけでも目に焼き付けてください。。

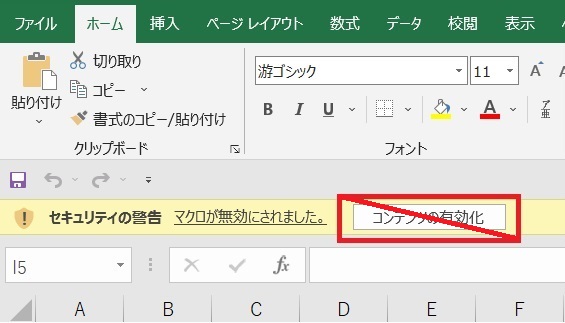

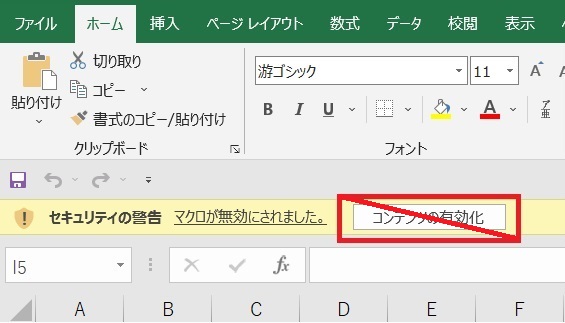

マクロを有効にしない

[コンテンツの有効化]を押さないことが重要です。

Emotetで利用された添付ファイル画像はJPCERT/CCのブログに載っています。

こちらも目に焼き付けておくことをお勧めします。

マルウエアEmotetへの対応FAQ – JPCERT/CC Eyes | JPCERTコーディネーションセンター公式ブログ

ソフトウェアのインストールを促されたら警戒する

PDF閲覧ソフトをダウンロードさせようとする手口が確認されています。

こういったケースはダウンロード前に周りの人に聞いたりやシステム部門に確認しましょう。

会社から案内の無いソフトウェアは基本的に疑ってかかった方が良いです。

セキュリティルールの確認

ISMS等によってインシデント発生時のルールが定められているかと思います。

このルールに則って行動できるように事前に確認しておきましょう。

初動対応の確認

ウイルス感染時の対応が定められていれば、その手順を事前に確認します。

例えば「ネットワークの切断」の場合、有線は抜けば良いですが、「有線を抜いたら無線が繋がってしまった」とか、無線の切り方が分からない等あるかもしれません。

こういった事態が発生している時は冷静に対応出来ないため、事前にルールに定められている初動対応を確認し、不明点は確認しておきましょう。

報告先、順序の確認

よくある初動対応の「ウイルスに感染したらネットワークを切断する」ですが、ネットワークを切断したら「連絡先が記載されているページにアクセス出来ない」といったケースも起こりうると思います。

会社ホームページに載っている電話番号にかけて取り次ぐといった事も考えられますが、ウイルス感染や警告が出た時はパニックになっていると思いますので、事前に連絡先と連絡順序は確認して控える等の準備をしましょう。

まとめ

まとめると以下になります。

- 手口を知り、目に焼き付ける(メール文面、添付ファイル名、Officeファイルの内容)

- ソフトウェアのインストールを促されたら疑う

- セキュリティルールを確認し、事前に準備しておく

IPA、JPCERT/CCに掲載されている画像だけでも良いので見て欲しいです。

そして事前の準備が重要です。